Cómo proteger sus cuentas de Hacks de ingeniería social

Muchos usuarios se han sensibilizado con la realidad de la seguridad y la informática en la actualidad. Sabemos las amenazas comunes a tener en cuenta; Virus, gusanos y troyanos, por nombrar algunos. Hay otra amenaza que a menudo se pasa por alto y es difícil de superar; Ingeniería social. La información privada, como los secretos financieros, comerciales e incluso los dispositivos, está en riesgo. El aspecto psicológico de la ingeniería social es la mayor amenaza, lo que hace que un usuario confiado le dé acceso no autorizado a una computadora; exponiendo información confidencial.

Muchos usuarios se han sensibilizado con la realidad de la seguridad y la informática en la actualidad. Sabemos las amenazas comunes a tener en cuenta; Virus, gusanos y troyanos, por nombrar algunos. Hay otra amenaza que a menudo se pasa por alto y es difícil de superar; Ingeniería social. La información privada, como los secretos financieros, comerciales e incluso los dispositivos, está en riesgo. El aspecto psicológico de la ingeniería social es la mayor amenaza, lo que hace que un usuario confiado le dé acceso no autorizado a una computadora; exponiendo información confidencial.Proteger cuentas de ingeniería social

Un ingeniero social puede ser cualquier persona que pueda acceder a dispositivos o una red engañando a las personas para que proporcionen la información necesaria para causar daños. Un ingeniero social puede obtener la confianza de un empleado para convencerlo de que divulgue información de nombre de usuario y contraseña o puede hacerse pasar por empleado para intentar ingresar a una instalación. Por eso es importante que las empresas informen a los usuarios sobre las políticas de seguridad, como no dar nunca su contraseña, incluso si recibe una llamada de su departamento de TI..

¿Qué pasa con el usuario en la comodidad de su hogar? Desafortunadamente, vivo en un país con una reputación mundial de estafas. El principal es conocido como el Estafa de loteria. Muchas víctimas ancianas en los Estados Unidos han sido engañadas y han pensado que ganaron la lotería; basado en pequeños fragmentos de información que podrían estar disponibles para el estafador; ya sea en un directorio telefónico o en un bote de basura fuera de su hogar o incluso en línea. Al igual que en las estafas nigerianas, hace muchos años, los malos pueden robar dinero sin siquiera conocer a su víctima..

Los estafadores son conocidos por buscar nombres aleatorios en Internet; haciéndose pasar por agentes informando a un ganador. La llamada usualmente solicita al ganador que envíe cierta cantidad de dinero a Jamaica, utilizando un servicio de transferencia de dinero como Western Union; para recoger sus ganancias. Un estafador no se verá ni se identificará como un criminal típico. Tienden a usar señoritas bien habladas, que atan a la víctima para entregar su dinero..

Gran parte de nuestro compromiso en línea tiene lugar en las redes sociales, la más popular es Facebook. Hoy en día, Facebook es solo una de las muchas oportunidades disponibles que un ingeniero social puede usar para duplicar su identidad. Instagram, WhatsApp y otros servicios pueden usarse como un medio para infiltrarse en su red de amigos y contactos. Las cuentas abiertas, llenas de fotos de usted y su familia, son las herramientas perfectas para crear un perfil tan convincente como su verdadero yo. Un ingeniero social podría usar su último viaje a la playa para ponerse en contacto con un amigo y contarle la historia perfecta sobre estar atrapado en una isla porque perdió su tarjeta de crédito y no tenía dinero para regresar a casa..

¿Qué puede hacer para evitar ser víctima de ingeniería social??

Cualquier cuenta de redes sociales, en la que compartas información personal, como fotos familiares, viajes de vacaciones, debe configurarse como privada; Hágalo disponible solo para personas que usted conoce y puede verificar. Discutimos algunas de las formas en que puedes bloquear tu cuenta de Facebook, la mejor opción, por supuesto, es eliminar tu cuenta o nunca crear una. Sin embargo, eso no es realista para mucha gente..

Antes de cargar una foto en las redes sociales, consulte nuestro artículo sobre cómo eliminar la información contenida en el archivo EXIF que crea..

- Cómo eliminar datos personales de tus fotos en Windows

Dependiendo de dónde exista el riesgo, aquí hay algunas medidas que puede usar para protegerse de la ingeniería social..

Nunca des una contraseña - Ni siquiera a familiares o compañeros de trabajo..

Siempre pida la identificación. - Si alguien le envía un correo electrónico informándole que acaba de ganar el Powerball, use su sentido común. ¿Compraste algún boleto de lotería o participaste en alguna rifa? Recientemente, he estado recibiendo correos electrónicos de Apple entregados a una de mis cuentas alternativas; informándome que mi cuenta estaba comprometida y necesitan que yo firme para resolver el problema. El mensaje parece tan real; crees que en realidad fue de Apple, una simple mirada al dominio de la dirección de correo electrónico y me pregunté cuándo comenzó Apple a usar Hotmail como su dirección oficial.

Restringir el acceso a visitantes inesperados. Si un extraño visita su casa o lugar de trabajo, puede limitar el acceso a la puerta, a la veranda, al porche delantero o a una sala de estar abierta. Restrinja la cantidad de información que da y mantenga el control del encuentro. Pida información tal como identificación; También puede tomar la información y luego llamar a la compañía a la que representan para obtener más información sobre el individuo o el propósito de la visita..

Acompañar a todos los visitantes. Si un extraño visita su casa u oficina, limite la cantidad de libertad que tienen para vagar.

Si trabaja en un entorno de oficina o incluso en casa, evite los errores comunes que pueden facilitar la entrada de alguien en su cuenta. No escriba una contraseña en una nota ni la pegue a su monitor o debajo de su teclado. Sé que es difícil memorizar una buena contraseña, pero la realidad de perder datos confidenciales o de comprometer su cuenta es una pérdida significativa en comparación.

Protegiendo Datos

El objetivo de un ingeniero social es cosechar datos valiosos. El uso de una contraseña segura puede evitar el acceso no autorizado a su información. Aquí hay algunos consejos que puede utilizar para implementar políticas de contraseña adecuadas:

Utilice la autenticación de dos factores. Esto es especialmente útil en el mundo actual de los viajes y la comunicación. La autenticación de dos factores crea múltiples barreras para el acceso no autorizado. Por ejemplo, si inicia sesión en su cuenta de correo electrónico desde una ubicación inusual, el servicio de correo electrónico puede utilizar la ubicación geográfica para determinar sus coordenadas GPS basadas en la ubicación. El servicio de correo electrónico puede solicitar un punto de verificación adicional, como un pin de cuatro dígitos; enviado a su teléfono celular. Consulte nuestra guía completa para utilizar la autenticación de dos factores..

- Asegúrese de que su contraseña caduque después de un tiempo determinado.

- Cree una contraseña segura que contenga una mezcla de letras, números y símbolos.

- Reglas de bloqueo para limitar el número de intentos fallidos.

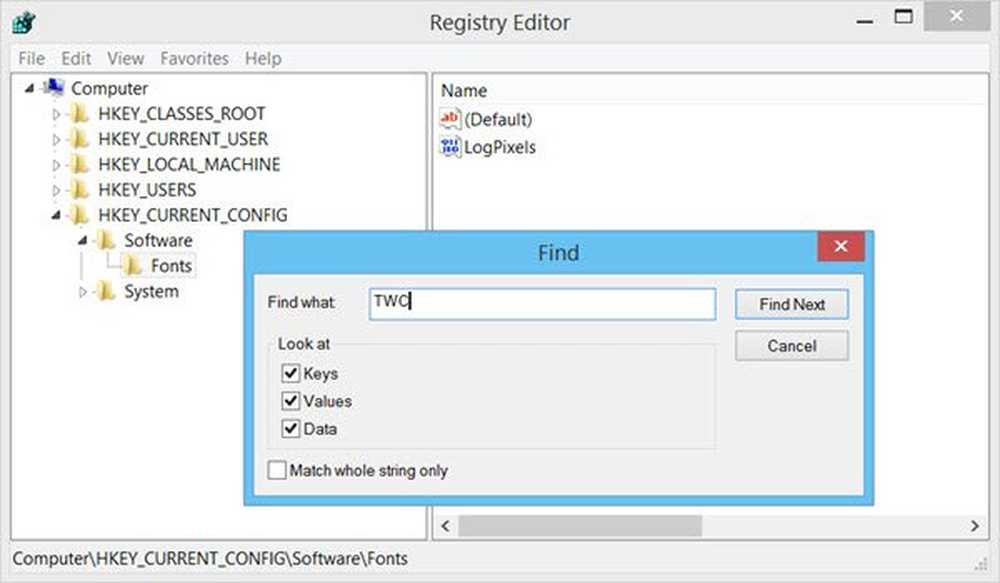

Nunca deje su computadora abierta en la oficina. Otros usuarios podrían tener acceso a él. Un golpe rápido de la Windows + L comando puede bloquear la pantalla de su computadora hasta que regrese.

Cifrado de datos. Anteriormente, analizamos la configuración y la configuración del cifrado en Windows 10 tanto en la unidad local como en los dispositivos de almacenamiento portátiles. El cifrado ayuda a proteger sus datos, por lo que es ilegible para los usuarios; Quienes no tengan los códigos adecuados para acceder. Esto puede ser especialmente útil si un ingeniero social tiene éxito; robando su computadora o unidad de disco.

Usar una VPN. Una red privada virtual es otra tecnología que analizamos en un artículo reciente. Una conexión VPN permite a un usuario acceder de forma segura a los recursos en otra computadora de forma remota.

Siempre copia de seguridad. Mantener copias de seguridad regulares es una práctica útil contra la pérdida de datos. Los usuarios deben asegurarse de que se realizan copias de seguridad frecuentes. Asegurar sus copias de seguridad también es importante; Esto se puede hacer usando las mismas herramientas de cifrado integradas en Windows 10.

Disposición de datos sensibles

Deseche la información confidencial que pueden utilizar los ingenieros sociales para recopilar datos personales sobre usted. Algo tan simple como la etiqueta que contiene su dirección en una caja de producto colocada en la basura fuera de su hogar.

La eliminación de dispositivos informáticos antiguos también es importante. Un disco duro viejo o unidad de disco debe ser destruido adecuadamente. Una forma de hacerlo es usar un martillo para romper los discos del disco o la unidad de disco USB. Sé que es un poco primitivo, pero es lo mejor que puedes hacer después. Las tarjetas de crédito antiguas son otro vector que puede utilizarse para recopilar información sobre usted. Invertir en una trituradora puede ayudar a destruir tanto las tarjetas de crédito, los discos ópticos y los documentos confidenciales.

Identidades en linea

Crear una identidad en línea alternativa puede ser una clave importante para proteger su información personal y su privacidad. Puede tener varias cuentas de correo electrónico y alias; que se utilizan para diferentes fines. Por ejemplo, puede tener un correo electrónico desechable solo para boletines y sitios web en los que se registra; sin la necesidad de revelar ninguna información personal.

Los servicios de correo web populares como Outlook.com, Gmail de Google y iCloud de Apple admiten la creación de cuentas de alias. Una configuración adicional de seguridad que puede integrar al configurar una nueva cuenta es proporcionar respuestas falsas a preguntas de seguridad como ¿Cuál es tu equipo deportivo favorito o primera novia?. Esto ciertamente minimizará las posibilidades de que la cuenta se vea comprometida si un ingeniero social sabe un poco sobre usted.

Mantenga su sistema operativo y aplicaciones actualizadas

Las actualizaciones de seguridad regulares son una parte fundamental de la protección de su información; De atacantes en busca de nuevas formas de romperlo. Internet ha cambiado el juego de cómo nos acercamos a la seguridad. Recientemente, discutimos algunos de los cambios en la experiencia de mantenimiento en Windows 10. Cuando se utilizan dispositivos como tabletas, teléfonos inteligentes o computadoras de escritorio; instalar las últimas actualizaciones es una parte importante de mantenerse a la vanguardia. Desarrolle el hábito de reconocer nuevas actualizaciones y parches, luego instálelos inmediatamente cuando se publiquen..

Dispositivos móviles

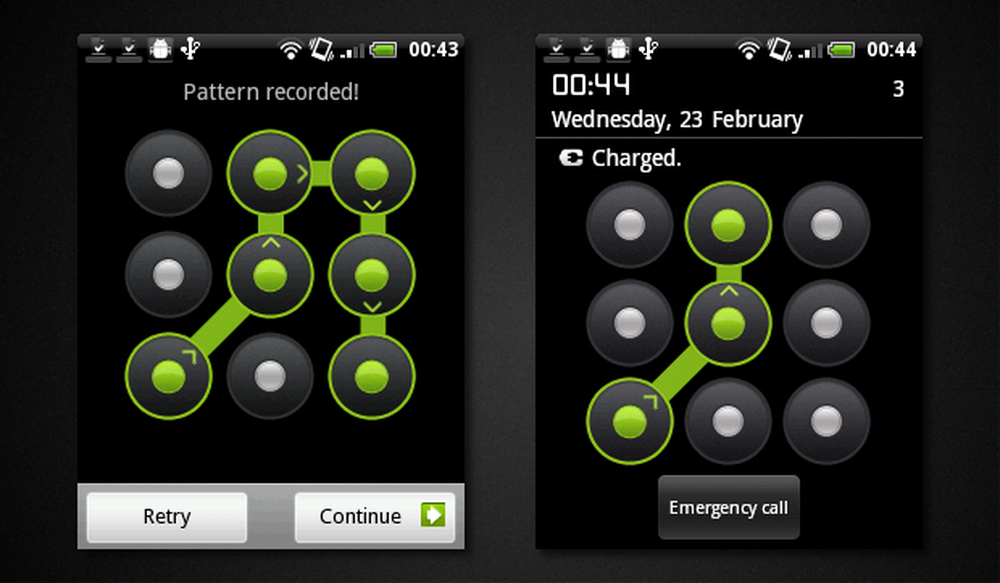

Almacenamos parte de nuestra información más sensible en dispositivos móviles; tales como teléfonos inteligentes y tabletas. Mantener seguros estos dispositivos se ha convertido en una prioridad para los desarrolladores de sistemas operativos móviles y proveedores de hardware. Apple hace tres años introdujo Touch ID en el iPhone 5s; mientras que Samsung y muchas otras marcas han introducido sus tecnologías biométricas. Asegúrese de aprovechar estos mecanismos de seguridad incorporados. Cualquier persona que tenga acceso a su teléfono puede ver rápidamente sus correos electrónicos, contactos y cualquier otra información confidencial que pueda almacenar en él..

Comportamiento y actividad en línea

Sus actividades en línea tienen un impacto significativo en su seguridad. La descarga de contenido de sitios web individuales o incluso el uso de clientes de torrent puede abrir su computadora a un código malicioso. Algunos programas de torrent facilitan que los programas malintencionados se incorporen a su dispositivo. El software legítimo como JAVA o WinZip instalará complementos que son difíciles de eliminar. Lea atentamente las instrucciones en pantalla al instalar estas aplicaciones.

Lleve un registro de sus estados de cuenta bancarios con regularidad y busque señales de actividades habituales, como los gastos que no conoce. Póngase en contacto con su banco inmediatamente en caso de incidentes de este tipo..

Cultivar un comportamiento de escepticismo y ser prudente con lo que comparte y aplicar ciertas estrategias lo hará menos un objetivo para los ingenieros sociales. La privacidad es una parte crítica de nuestras actividades informáticas que pueden perderse por la divulgación voluntaria. Esta es una gran cantidad de información que se puede tomar, así que aquí hay un resumen de lo que discutimos.

- Las amenazas de seguridad pueden venir desde dentro o fuera de una organización.

- Es importante desarrollar y mantener un plan de seguridad para proteger tanto los datos como el equipo contra pérdidas..

- Mantener su sistema operativo y sus aplicaciones actualizadas lo mantiene a la vanguardia del juego. Los ingenieros sociales y los hackers están constantemente revisando si hay grietas, siempre ten eso en cuenta.

¿Tienes otras sugerencias? Deja un comentario en la sección de abajo y compártelo con nosotros..