Extracción de jugos Por qué nunca debe usar estaciones de carga públicas

Si está matando el tiempo en el centro comercial o el aeropuerto, es posible que haya notado esas estaciones de carga gratuitas. Estos son los quioscos con puertos USB abiertos junto a un tomacorriente para que pueda enchufar el cable de carga. O incluso podrían tener cables de carga colgantes listos para el puerto de carga de su teléfono. Para aquellos con un pequeño trozo de batería y una larga escala, estos pueden parecer fantásticos beneficios generosos de los dioses del aeropuerto..

Si está matando el tiempo en el centro comercial o el aeropuerto, es posible que haya notado esas estaciones de carga gratuitas. Estos son los quioscos con puertos USB abiertos junto a un tomacorriente para que pueda enchufar el cable de carga. O incluso podrían tener cables de carga colgantes listos para el puerto de carga de su teléfono. Para aquellos con un pequeño trozo de batería y una larga escala, estos pueden parecer fantásticos beneficios generosos de los dioses del aeropuerto..Pero piénsalo por un minuto.

Este es tu teléfono inteligente. Tiene todas sus fotos, contactos, mensajes, contraseñas y datos personales. ¿De verdad quieres pegar un cable viejo en su puerto de datos??

Los expertos en hackers e infosec han demostrado que es posible secuestrar una estación de carga pública con un dispositivo malicioso. Has oído hablar de tarjetas de crédito rozando en la bomba de gas, ¿verdad? Este es el equivalente de tecnología móvil. Lo que podría parecer un puerto USB genérico o un cable de carga benignos puede estar conectado a un pequeño dispositivo que instala malware en su teléfono o, lo que es peor, le roba datos a su teléfono.

Espera, ¿la gente realmente hackea los quioscos de carga del teléfono??

No puedo decir que me haya topado con un artículo reciente de noticias que informa sobre un caso real de los llamados "robos de jugo". Pero el concepto ha sido probado en la última década por investigadores de seguridad. Más recientemente, una demostración en DEF CON en agosto pasado demostró que la cámara de un teléfono podría ser secuestrada a través de una estación de carga USB disfrazada ("video jacking"). Y, honestamente, como la eliminación de tarjetas de crédito, la mayoría de los casos de piratería o acceso no autorizado a teléfonos inteligentes no se detectan.

Así que sí, el jacking de jugo es real..

¿Qué tan vulnerable es mi teléfono??

La buena noticia es que los desarrolladores de teléfonos móviles han estado trabajando en el problema y los teléfonos ahora están más seguros. Como indudablemente se habrá dado cuenta, los dispositivos Apple como su iPhone y su iPad ahora le brindan el diálogo "¿Confiar en esta computadora?" Cada vez que conecte su teléfono a una computadora o dispositivo nuevo. En teoría, si dice "no confíe", el dispositivo al que se está conectando no debería tener acceso a sus datos. Los teléfonos Android también tienen características similares de seguridad y autenticación.

Si se está conectando a una estación de carga que solo es verdaderamente solo de energía (como cuando se conecta a la pared con su adaptador de CA), no se le debe pedir que "Confíe en esta computadora". Si se conecta a una red pública estación de carga y obtener ese aviso, es una gran bandera roja. Desenchufe su teléfono lo antes posible y deje que los que lo rodean sepan que algo no está bien..

¿Qué puedo hacer para evitar que se saque el jugo??

Bueno, el título de esta publicación puede haber sido un poco extremo. Hay maneras de cargar de forma segura su teléfono en público.

El hecho de que se puedan lanzar ataques teóricos sobre una estación de carga pública secuestrada no significa que tenga que renunciar a la comodidad. Además de estar atento al aviso “¿Confiar en esta computadora?”, Existen otras medidas de seguridad que puede tomar. Y como con cualquier problema de seguridad, siempre es mejor tener capas de piratas informáticos inteligentes para la protección que puedan burlar las medidas de autenticación del dispositivo de confianza..

- Trae tu propio cargador. Coloque una fuente de alimentación o un adaptador de CA en su bolso o maletín y úselo en su lugar. Ya que es su dispositivo, puede estar seguro de que solo obtendrá energía de él. Además, puede enchufarlo en cualquier toma de CA que desee, lo que lo hace aún más conveniente.

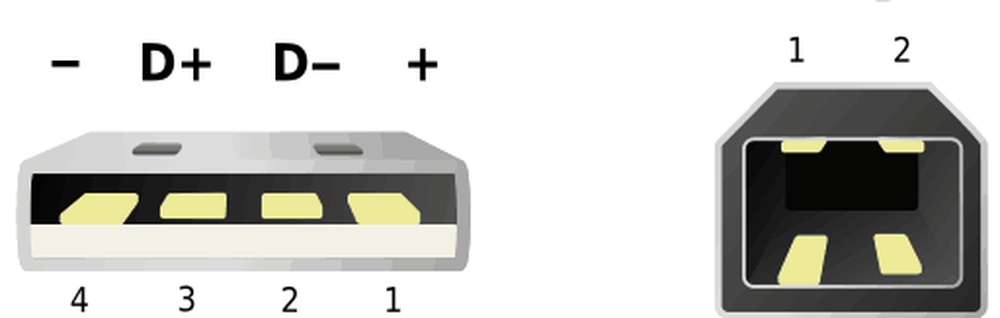

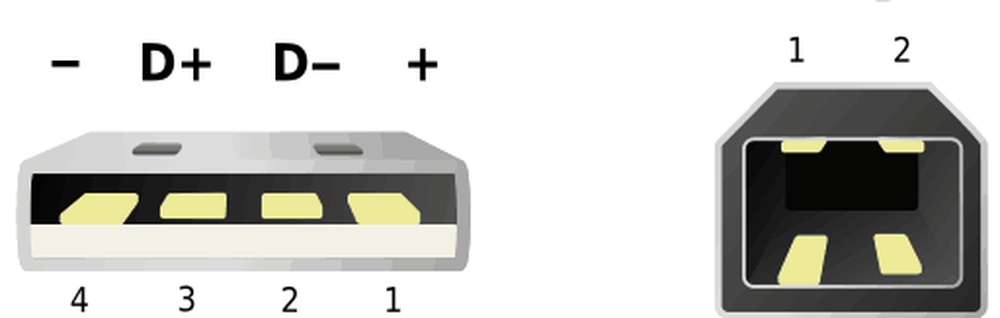

- Obtén un cable USB de solo energía. En un conector USB, hay ciertos pines que transmiten energía, y hay ciertos pines que transmiten datos. En el siguiente diagrama de pines, los pines 3 y 2 son para datos. El pin 1 es para 5 Vcc de potencia.

Eso significa que puede comprar un cable USB especial que simplemente no tiene conexiones de pines para los pines 3 y 2. Por lo tanto, es imposible transmitir datos a través de él. Por ejemplo, aquí hay un cable de carga de solo PortaPow para iPhone por aproximadamente $ 7. La misma compañía hace un cable micro USB para cargar solo que funcionará en los teléfonos Samsung, HTC y Google. Estos cables van a solamente cargue su teléfono e impedirá que los datos se transfieran a través de él.

- Usa un condón USB. ¿Esperar lo? Sí, así es como lo llaman. Una compañía llamada Syncstop fabrica un dispositivo que va entre su cable normal de carga de datos y un puerto USB y bloquea la transmisión de datos. En comparación con un cable de alimentación solamente, en realidad se trata del mismo precio. Puede obtener el condón USB original en Amazon por aproximadamente $ 7. Syncstop también vende dispositivos Syncstop en mayúsculas en su sitio web. Puede obtenerlos grabados con láser para su empresa o como un botín promocional de alta tecnología..

PortaPow vende su propia versión de un condón USB por aproximadamente el mismo precio: el adaptador USB PortaPow Fast Charge + Data Block con chip SmartCharge.

- Obtener un banco de energía portátil. Esta opción es un poco más cara que todas las opciones anteriores, pero es mucho más conveniente. Un banco de energía es básicamente una batería recargable con un enchufe USB. De esa manera, puedes enchufarlo donde sea que estés sin estar encadenado a la pared. Obtuve uno de estos de forma gratuita como regalo de aniversario de servicio de cinco años de la granja de cubículos, pero puede comprar bancos de energía portátiles en línea por aproximadamente $ 15 a $ 30 (según la capacidad).

Conclusión

Ahí tienes. Jacking jugo es real. Pero si tiene cuidado, puede reducir significativamente su vulnerabilidad. No solo eso, algunas de las soluciones, como un cable de carga rápida o un banco de energía portátil, son útiles por razones distintas a la seguridad del dispositivo.

¿Alguna vez te has preocupado por la seguridad de las estaciones de carga públicas hasta ahora? Díganos qué hace para mantenerse bien cargado mientras viaja en los comentarios a continuación.

Crédito de imagen del diagrama de pinout USB:

Por Simon Eugster - Simon /?! 19:02, 7 de enero de 2008 (UTC) (Cuadro / gráfico propio) [GFDL (http://www.gnu.org/copyleft/fdl.html), CC-BY-SA-3.0 (http: // creativecommons. org / license / by-sa / 3.0 /) o CC BY-SA 2.5-2.0-1.0 (http://creativecommons.org/licenses/by-sa/2.5-2.0-1.0)], a través de Wikimedia Commons