Sí, tu video monitor de bebé puede ser hackeado. No, no tienes que dejar de usarlo

Si ya los has escuchado, te ahorraré el resumen del monitor de bebés que piratea historias de horror. No hay nada más agitado que el pensamiento de que la habitación de su bebé no está completamente a salvo de los intrusos. Pero el hecho es que, si tiene un monitor para bebés en la habitación, puede que no sea.

Si ya los has escuchado, te ahorraré el resumen del monitor de bebés que piratea historias de horror. No hay nada más agitado que el pensamiento de que la habitación de su bebé no está completamente a salvo de los intrusos. Pero el hecho es que, si tiene un monitor para bebés en la habitación, puede que no sea.Las historias de piratería de los monitores de bebés se transmiten mucho en las noticias locales y mis familiares mayores me las envían instantáneamente. Lo diferente de estas historias es que los riesgos que identifican son reales.

Estas instancias confirmadas son lo suficientemente escalofriantes como para que desee correr escaleras arriba y desenchufar el monitor de bebé en la habitación de sus hijos ahora mismo. Casi lo hice.

Pero después de hacer un balance de las medidas de seguridad que ya había implementado, decidí que estaba bien seguir usando los monitores para bebés. Los riesgos son reales, pero son manejables..

No me malinterpretes No soy inmune a una pequeña paranoia. Por ejemplo, tengo un Post-it que cubre la cámara web en mi computadora portátil. (En serio, ¿cuándo van a poner pequeñas contraventanas de plástico en estas por defecto?). Pero mi posición en monitores para bebés es la siguiente:

Una vez que entienda cómo los piratas informáticos ingresan a los monitores de bebés y cámaras web, puede tomar una decisión más informada sobre si los riesgos de seguridad valen o no la conveniencia. Entonces, antes de que empieces a advertir a todos tus amigos e hijos que dejen de usar monitores para bebés, lee esta publicación. O mejor aún, reenvíelos en lugar de la sensacional historia de su canal de noticias local.

Tengo un problema con la forma en que los medios de comunicación cubren estas historias. Son más clickbits que cuentos de precaución, y el consejo que ofrecen es, en el mejor de los casos, superficial. El objetivo de este post no es sorprenderte y asustarte, sino informarte y prepararte..

Cómo acceden los piratas informáticos a los monitores de bebés: Monitores inteligentes vs. tontos

Hay dos tipos principales de monitores para bebés. Hay monitores para bebés de estilo intercomunicador simples que son walkie talkies con el logotipo de un oso bebé en la caja. Y luego están los monitores para bebés habilitados para Internet que se integran con su teléfono inteligente a través de su enrutador inalámbrico.

Hay dos tipos principales de monitores para bebés. Hay monitores para bebés de estilo intercomunicador simples que son walkie talkies con el logotipo de un oso bebé en la caja. Y luego están los monitores para bebés habilitados para Internet que se integran con su teléfono inteligente a través de su enrutador inalámbrico.

El vector de ataque para los monitores de bebés de tipo walkie talkie / intercomunicador más antiguos (que todavía utilizo) es bastante simple. Los monitores tontos son los equivalentes de radio de dos latas en una cuerda. Todo lo que alguien tiene que hacer es encontrar la cadena y luego poner su lata en el medio. Es decir, piratee la frecuencia y comience a tocar Death Metal sobre él o algo así. Sin embargo, hay dos grandes factores limitantes para el hack del monitor tonto. Primero está el hardware. En este momento, todos los niños mayores de 5 años tienen un dispositivo que puede usar el protocolo de Internet (lo que usan los monitores de bebés inteligentes). Pero para secuestrar la frecuencia de un monitor de bebé tonto, deberás ser un tanto práctico con algunos aparatos que compraste en RadioShack. El segundo factor es el rango. Tienes que estar físicamente cerca del monitor del bebé para que funcione. Por ejemplo, si me paro en la entrada de mi casa con el receptor del monitor de mi bebé, estoy demasiado lejos para que la señal funcione..

Entonces, si alguien comienza a secuestrar su monitor de bebé "tonto", salga corriendo al patio y encuentre al pequeño punk con el walkie talkie que lo está haciendo y dígale que sabe dónde vive, y que está llamando a sus padres..

Eso es todo noticias viejas.

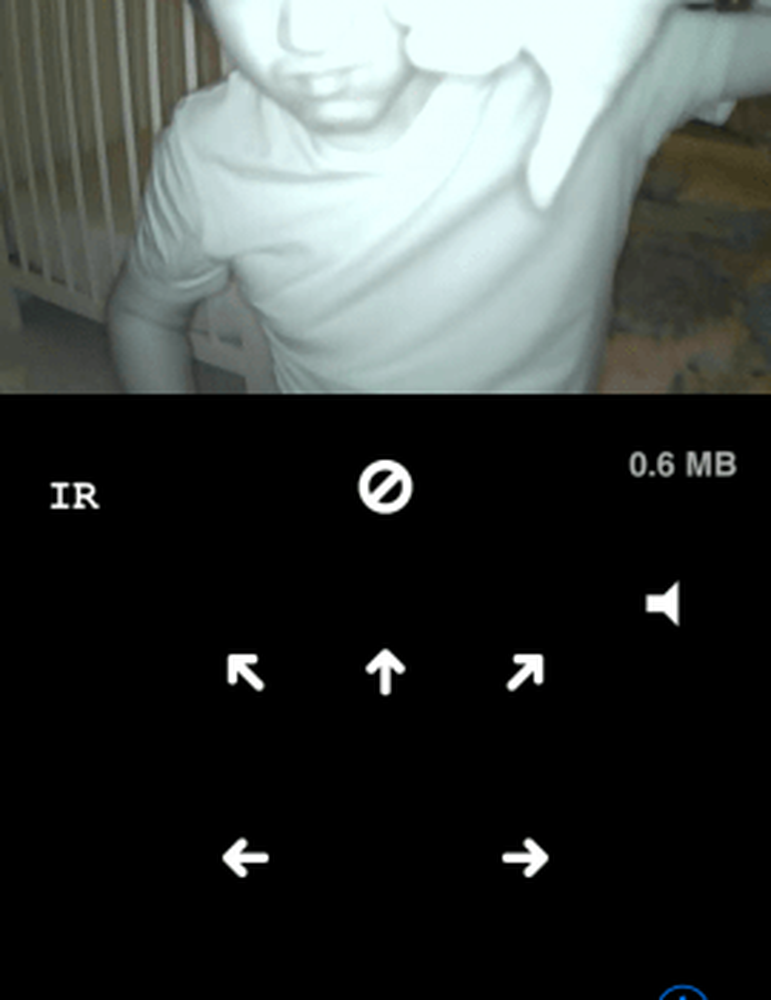

Son los monitores de video conectados a internet y las cámaras para bebés quienes están en los últimos titulares. Estas se denominan cámaras de protocolo de Internet (IP) porque utilizan internet y la red de área local para comunicarse con su teléfono inteligente. El vector de ataque contra estos monitores de bebés "inteligentes" es mucho más amplio. Ahora, no son solo hermanos mayores y niños del vecindario haciéndote una broma. Si un monitor de bebé tonto tiene dos latas y una cuerda, una cámara inteligente para bebés es una lata y la cadena es la World Wide Web. Los monitores para bebés conectados a Internet son potencialmente vulnerables a toda la gama de trolls, criminales y delincuentes de todo el mundo. Y todos sabemos que esas personas pueden ser absolutamente reprensibles..

Problemas de seguridad del monitor de Internet para bebés

Cada vez que empiezo a hablar de seguridad con Steve, él comienza a hacer su personificación de Shrek..

"Las medidas de seguridad de los ogros son como cebollas".

Se trata de las capas.

Cuando se trata de su monitor de bebé habilitado para IP, tener solo una capa de inseguridad apestosa puede invitar a todos los hackers. Luego, su cámara web podría terminar en un foro turbio con enlaces a cientos de cámaras web inseguras en todo el mundo. Ellos existen. No los busques, si valoras tu alma..

A un nivel muy alto, aquí están las capas que se aplican a su monitor de video para bebés. Esto se debe al hecho de que su monitor de video para bebés funciona al conectarse al enrutador inalámbrico de su hogar, el cual asumo que está conectado a Internet.

- Acceso normal a internet a su enrutador (Firewall protegido)

- Acceso al monitor de video del bebé (protegido por contraseña, o mejor aún, desactivado)

- Acceso remoto al monitor del bebé (protegido por contraseña, o mejor aún, deshabilitado)

- Acceso de administrador remoto a su enrutador (protegido por contraseña, o mejor aún, deshabilitado)

- Video monitor de acceso al bebé (protegido por contraseña)

- Usuario / administrador acceso local a su enrutador (protegido por contraseña)

- Con cable (protegido por contraseña)

- Inalámbrico (protegido por contraseña)

- Video monitor de acceso al bebé (protegido por contraseña)

Como puede ver, en todos los casos, el atacante obtiene acceso al monitor de su bebé al acceder primero a su enrutador. Por lo tanto, la primera y obvia capa de protección es proteger su enrutador inalámbrico. Después de eso, hay más que puedes hacer. Pero antes de entrar en eso, déjame explicarte cómo los hackers pueden entrar.

Si no le importa todo eso, no dude en pasar a la Lista de verificación de seguridad de Video Baby Monitor.

Comprometer la seguridad de su enrutador

Cuando un atacante obtiene acceso administrativo a su enrutador, es prácticamente un juego para cada dispositivo conectado a él. El monitor de tu bebé puede ser la menor de tus preocupaciones. Pero para permanecer en el tema, la mayoría de los monitores para bebés se configuran al acceder a su "backstage" administrativo a través de su enrutador. Si un pirata informático obtiene acceso a su enrutador, puede comenzar a andar con la configuración de seguridad del monitor de su bebé..

Así es como pueden entrar:

Un ataque no autorizado. acceso a internet a su enrutador Es lo menos probable que ocurra. Todos los enrutadores utilizan la traducción de direcciones de red (NAT) para filtrar el tráfico entrante no autorizado. La única excepción aquí es si ha entrado a propósito y habilitado el reenvío de puertos o ha creado una zona desmilitarizada. Por lo general, solo haría esto para programas como clientes de BitTorrent o videojuegos en línea de gran ancho de banda. Si no sabe qué es esto, pregúntele a su adolescente si él o ella le hizo alguna de estas cosas a su enrutador. Si no, probablemente estés bien. Sin embargo, puede verificar las páginas de configuración de su enrutador para asegurarse.

Un ataque vía acceso remoto a su enrutador es similar. De la misma manera en que puede configurar el monitor de su bebé para que se acceda legítimamente a través de Internet, puede tener acceso a la página de administración de su enrutador a través de una red de área amplia o Internet. Esto es en lugar de acceder a la página de configuración de su enrutador al conectarse directamente a través de una conexión por cable o inalámbrica. A menos que sea un administrador de TI para un negocio, no hay prácticamente ninguna razón para hacerlo, simplemente lo hace más vulnerable. Continúa y deshabilita esta función en la página de configuración de tu enrutador. Si no recuerdas haberlo habilitado, es probable que ya esté deshabilitado. Por lo general, se llamará algo así como "configuración remota" o "Permitir configuración a través de WAN".

Un ataque vía acceso local a su enrutador es lo mismo que el acceso remoto a su enrutador, excepto que un pirata informático tendrá que estar dentro del rango de WiFi o poder conectarse directamente a su enrutador. Esto es raro, pero no lo descarte, piense en casas abiertas, fiestas, cuidadores, etc. Si tiene una red inalámbrica abierta, lo que significa que cualquiera puede conectarse sin una contraseña (¿por qué? ¿Por qué? ¿Por qué?), Entonces su El vecino puede entrar como le plazca. Incluso si tiene contraseñas inalámbricas habilitadas, alguien podría conectarse al enrutador a través de una conexión Ethernet, descifrar la contraseña de administrador de su enrutador (o usar la configuración predeterminada de fábrica, si no la ha cambiado) y luego ir a la ciudad.

Comprometer a su bebé Monitor de seguridad

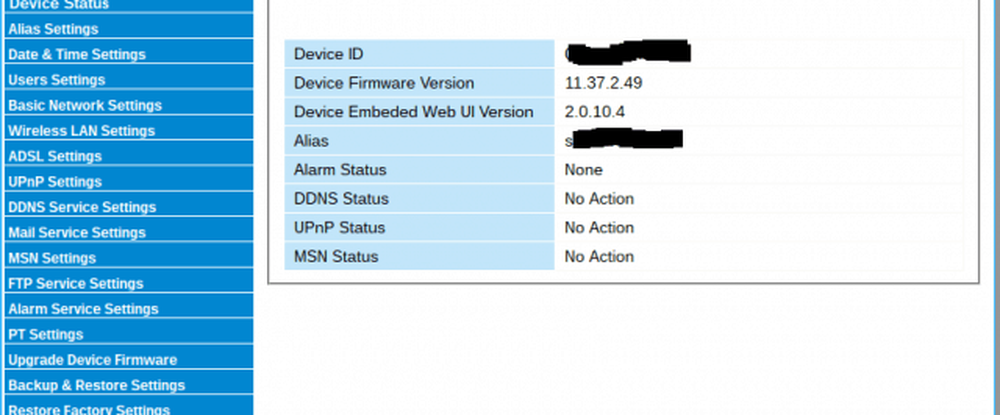

Supongamos ahora que el pirata informático tiene acceso a su enrutador y, por lo tanto, a la configuración del monitor de su bebé. Al igual que su enrutador tiene configuraciones predeterminadas que lo protegen del tráfico no autorizado, su monitor para bebés generalmente tendrá estas protecciones listas para usar. Pero muchos monitores de video para bebés también tienen configuraciones de UPnP y reenvío de puertos que pueden habilitarse para hacer que la cámara sea menos segura.

Además, si no ha establecido una contraseña para el monitor de su bebé o no ha cambiado la contraseña predeterminada de fábrica, alguien puede acceder fácilmente a la cámara ahora que tiene acceso al enrutador. Pueden continuar usando la contraseña predeterminada de fábrica conocida o colocarla en su cuenta de puerta trasera..

Ahora, hasta ahora, hemos estado tratando con acceso no autorizado a su enrutador a través de Internet. Muchos de estos monitores inteligentes para bebés le permiten legítimamente Accede al monitor de tu bebé a través de internet.. Es decir, digamos que estás en el trabajo o en una cita o algo así, y quieres mirar a tu pequeño ángel dormido desde tu teléfono. Esta es una característica que puede habilitar desde la configuración del software de la cámara de video del bebé. Pero no creo que debas. El ancho de banda y las implicaciones de seguridad de habilitar esta función son demasiado grandes si no sabes lo que estás haciendo. Así que solo ahórrate el riesgo y no uses el monitor de tu bebé como una cámara de niñera. Simplemente envíe un mensaje de texto a su niñera y pregunte cómo van las cosas, de acuerdo?

El problema de habilitar el acceso a Internet a su monitor de bebé es que simplifica enormemente el trabajo que tiene que hacer un pirata informático. En lugar de penetrar en su enrutador, luego obtener acceso administrativo a su enrutador y luego acceso administrativo a su monitor de bebé, solo tienen que descifrar la contraseña que configuró para el acceso remoto a su monitor de bebé. Es un poco como dejar una llave debajo del felpudo en la puerta de tu casa. Si es fácil y conveniente para usted acceder, es fácil y conveniente para los hackers acceder.

Video Baby Monitor de Seguridad Sin Problemas

Por lo tanto, todo esto debería darle una buena idea de cómo los hackers pueden ingresar al monitor de su bebé. Es bastante simple seguridad de red inalámbrica doméstica. No hay nada intrínsecamente peligroso en los monitores para bebés que no sea cierto para todos los dispositivos en su red doméstica. La diferencia es que la tentación de bromear maliciosamente es mucho mayor, y el factor de fluencia es muy alto. Si simplemente trata el monitor de su bebé con la misma vigilancia que su teléfono, su computadora portátil y su tableta, debería estar bien..

El simple hecho de tener un monitor de video en la casa no abre de inmediato una ventana al mundo. Además, no tiene que preocuparse por que alguien intercepte la señal de video digital por el aire. Los monitores de video digitales para bebés usan señales encriptadas. Sería demasiado difícil para alguien descifrarlos, y necesitarían estar dentro del rango de la señal.

Video Baby Monitor lista de seguridad

Ya sea que lea o no todo el mumbo jumbo técnico que acabo de escribir, hay algunos pasos muy simples que puede tomar para que su monitor de video para bebés sea seguro. Hágalos uno por uno, y si necesita ayuda con su modelo de monitor de bebé o enrutador en particular, consulte la documentación del fabricante o deje un comentario. Si está dejando un comentario, solo asegúrese de obtener una respuesta a su pregunta antes de conectar su dispositivo.

- Asegure su enrutador inalámbrico. Podría escribir un post completo sobre esto. Pero, afortunadamente, Andre ya lo hizo, así que no tengo que: Asegurar su enrutador Wi-Fi ahora con estos consejos de seguridad. Entre esas líneas:

- Actualice el firmware para su enrutador.

- Deshabilite el acceso remoto a su enrutador. No permita que se configure desde cualquier lugar que no sea dentro de su casa, conectado a la red inalámbrica o por cable.

- Establezca una contraseña para el monitor de su bebé, si aún no lo ha hecho (¿por qué? ¿Por qué? ¿Por qué?). También debes asegurarte de tener una contraseña segura.

- Cambie o elimine el inicio de sesión predeterminado. Algunas cámaras y enrutadores tienen información de inicio de sesión predeterminada, algo estúpido como "root" como usuario y "password" para la contraseña. Incluso si ha configurado su información de inicio de sesión, debe asegurarse de que las antiguas credenciales de inicio de sesión predeterminadas se hayan eliminado o cambiado.

- Actualiza el firmware de tu cámara. Los pasos para hacer esto son diferentes para cada fabricante. Envíame un mensaje si necesitas ayuda..

- Desactiva DDNS en tu cámara, si la tiene.

- Deshabilite el reenvío de puertos o UPnP en su cámara, si la tiene.

- Desactive el acceso remoto a la cámara de su bebé. Es conveniente pero innecesario. Y si no tiene un plan de datos ilimitado, también será caro. Enviar videos a través de Internet a un teléfono consume muchos datos. Si está convencido de utilizar el acceso remoto a su cámara, asegúrese de hacer lo siguiente también:

- Cambia el puerto que se usa para acceder a tu cámara. El valor predeterminado es 80, y ese es el que los hackers comprobarán primero. Cambia a algo por encima de 8100, si puedes.

- Revise periódicamente los registros de acceso no autorizado. Cuando esté mirando su registro, busque cosas inusuales, como direcciones IP que no reconoce o tiempos de acceso extraños (1 PM cuando ni siquiera estaba en casa, por ejemplo).

Si aborda todos los elementos anteriores, debería haber protegido todos los vectores de ataque típicos lo mejor que pueda..

¿Yo me perdí algo? Déjame a mí y a tus compañeros de groovyPost lectores en la sección de comentarios.