Ethical Hacking - Lo que necesitas saber

A medida que el mundo digital continúa avanzando y avanza rápidamente, los ciberdelitos también lo hacen. Los delincuentes, especialmente los ciberdelincuentes, ya no tienen que abandonar su zona de confort para cometer delitos. Logran los resultados deseados con solo unos pocos clics del mouse y una sólida conexión a Internet. Para combatir esta fea tendencia, hay una necesidad de hackers éticos y una comprensión de Hackeo ético.

El hacking es una disciplina muy amplia y cubre una amplia gama de temas como,

- Hacking sitio web

- Email Hacking

- Piratería informática

- Hackeo ético

- Etc.

Leer: ¿Qué es Black Hat, Gray Hat o White Hat Hacker??

¿Cuál es el significado de hacking ético?

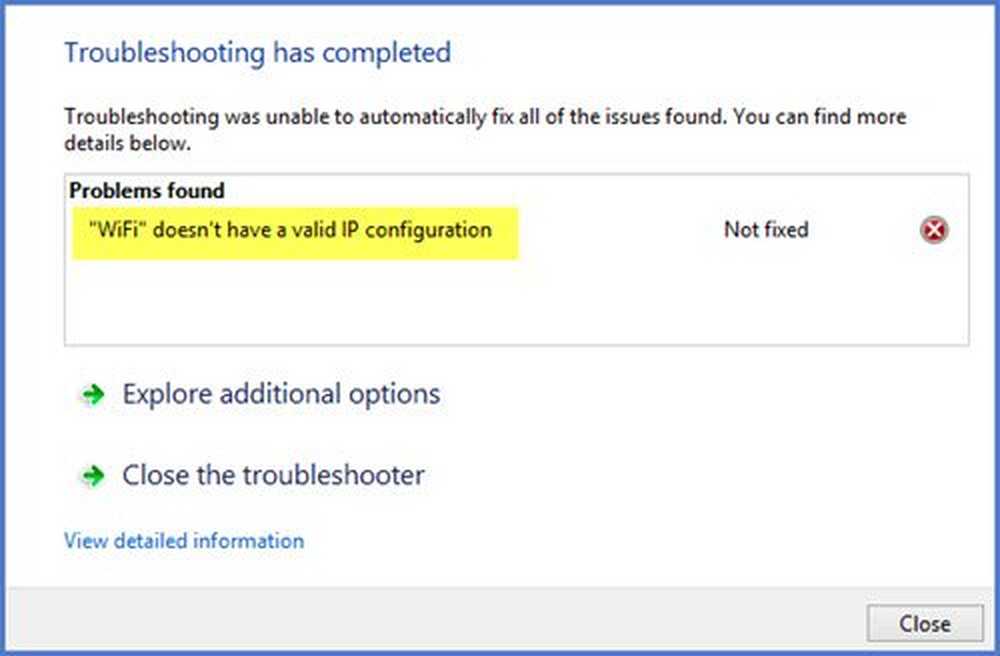

Hacking ético también conocido como Pruebas de penetración es un acto de intrusión / penetración de sistemas o redes con el consentimiento del usuario. El propósito es evaluar la seguridad de una organización explotando las vulnerabilidades de una manera en que los atacantes podrían explotarlas. De este modo se documenta el procedimiento de ataque para evitar tales instancias en el futuro. Las pruebas de penetración se pueden clasificar en tres tipos.

1] caja negra

Al probador de penetración no se le ofrece ningún detalle relacionado con la red o la infraestructura de la red..

2] caja gris

El probador de penetración tiene detalles limitados sobre los sistemas que se probarán.

3] caja blanca

Al probador de penetración también se le llama hacker ético. Es consciente de los detalles completos de la infraestructura a probar..

Los piratas informáticos éticos en la mayoría de los casos, utilizan los mismos métodos y herramientas utilizados por los piratas informáticos maliciosos, pero con el permiso de la persona autorizada. El objetivo final de todo el ejercicio es mejorar la seguridad y defender los sistemas de los ataques de usuarios malintencionados..

Durante el ejercicio, un pirata informático ético puede intentar recopilar tanta información como sea posible sobre el sistema objetivo para encontrar formas de penetrar en el sistema. Este método también se conoce como Footprinting..

Hay dos tipos de Huella-

- Activo - Estableciendo directamente una conexión con el objetivo para recopilar información. P.ej. Usando la herramienta Nmap para escanear el objetivo

- Pasivo - Recopilar información sobre el objetivo sin establecer una conexión directa. Implica recopilar información de redes sociales, sitios web públicos, etc..

Diferentes fases de hacking ético

Las diferentes etapas de Ethical Hacking incluyen-

1] Reconocimiento

El primer paso del hacking. Es como la huella, es decir, la fase de recopilación de información. Aquí, por lo general, se recoge información relacionada con tres grupos..

- Red

- Anfitrión

- Personas involucradas.

Los piratas informáticos éticos también confían en las técnicas de ingeniería social para influir en los usuarios finales y obtener información sobre el entorno informático de una organización. Sin embargo, no deben recurrir a prácticas malintencionadas como amenazas físicas a los empleados u otros tipos de intentos de extorsionar el acceso o la información..

2] escaneo

Esta fase involucra-

- Escaneo de puertos: escaneando el destino para obtener información como puertos abiertos, sistemas en vivo, diversos servicios que se ejecutan en el host.

- Escaneo de vulnerabilidad: Se lleva a cabo principalmente a través de herramientas automatizadas para detectar debilidades o vulnerabilidades que pueden ser explotadas.

- Mapeo de red: Desarrollar un mapa que sirva como una guía confiable para hackear. Esto incluye encontrar la topología de la red, la información del host y dibujar un diagrama de red con la información disponible.

- Ganando acceso: Esta fase es donde un atacante logra obtener una entrada en un sistema. El siguiente paso consiste en elevar su privilegio al nivel de administrador para que pueda instalar una aplicación que necesita para modificar datos u ocultar datos..

- Mantener el acceso: Seguir teniendo acceso al objetivo hasta que finalice la tarea planificada.

El papel de un hacker ético en la ciberseguridad es importante ya que los malos siempre estarán allí, tratando de encontrar grietas, puertas traseras y otras formas secretas de acceder a datos que no deberían.

Para fomentar la práctica del hacking ético, existe una buena certificación profesional para hackers éticos. - El hacker ético certificado (CEH). Esta certificación cubre más de 270 tecnologías de ataques. Es una certificación de proveedor neutral del Consejo de la CE, uno de los principales organismos de certificación..

Leer siguiente: Consejos para mantener a los hackers fuera de tu computadora con Windows.