Cómo prevenir ataques sigilosos en internet

Para empezar, no soy un experto en el tema. Encontré un documento técnico de McAfee que explicaba qué es un ataque sigiloso y cómo contrarrestarlo. Esta publicación se basa en lo que pude entender del documento técnico y lo invitamos a discutir el tema para que todos nos beneficiemos..

¿Qué es un ataque sigiloso?

En una línea, definiría un ataque furtivo como uno que no se detectó en la computadora cliente. Existen ciertas técnicas utilizadas por ciertos sitios web y hackers para consultar la computadora que está utilizando. Si bien los sitios web utilizan navegadores y JavaScript para obtener información de usted, los ataques ocultos son principalmente de personas reales. La utilización de los navegadores para recopilar información se denomina huella digital del navegador, y la cubriré en una publicación separada para que podamos centrarnos solo en los ataques ocultos aquí.

Un ataque furtivo puede ser una persona activa que consulta paquetes de datos desde y hacia su red para encontrar un método que comprometa la seguridad. Una vez que la seguridad se ve comprometida o, en otras palabras, una vez que el pirata informático obtiene acceso a su red, la persona la utiliza durante un corto período de tiempo para sus ganancias y luego, elimina todos los rastros de la red comprometida. El enfoque, parece ser en este caso, es eliminar las huellas de ataque para que no se detecte por mucho tiempo..

El siguiente ejemplo citado en el documento técnico de McAfee explicará con más detalle los ataques ocultos:

“Un ataque sigiloso opera silenciosamente, ocultando evidencia de las acciones de un atacante. En la Operación High Roller, los scripts de malware ajustaron los extractos bancarios que la víctima podía ver, presentando un saldo falso y eliminando las indicaciones de la transacción fraudulenta del delincuente. Al ocultar la prueba de la transacción, el criminal tuvo tiempo de retirar el dinero "

Métodos utilizados en los ataques sigilosos

En el mismo documento, McAfee habla sobre cinco métodos que un atacante furtivo puede usar para comprometer y obtener acceso a sus datos. He enumerado los cinco métodos aquí con un resumen:

- Evasión: Esta parece ser la forma más común de ataques de sigilo. El proceso implica la evasión del sistema de seguridad que está utilizando en su red. El atacante se mueve más allá del sistema operativo sin el conocimiento del antimalware y otro software de seguridad en su red.

- Orientación: Como se desprende del nombre, este tipo de ataque está dirigido a la red de una organización en particular. Un ejemplo es AntiCNN.exe. El documento técnico solo menciona su nombre y, por lo que pude buscar en Internet, se parecía más a un ataque voluntario DDoS (denegación de servicio). AntiCNN fue una herramienta desarrollada por piratas informáticos chinos para obtener apoyo público en la eliminación del sitio web de CNN (Referencia: The Dark Visitor).

- Inactividad: El atacante planta un malware y espera un tiempo rentable.

- Determinación: El atacante sigue intentando hasta que consigue acceso a la red.

- Complejo: El método implica la creación de ruido como una cubierta para que el malware ingrese a la red.

Como los hackers siempre están un paso por delante de los sistemas de seguridad disponibles en el mercado para el público en general, tienen éxito en los ataques ocultos. El documento técnico señala que las personas responsables de la seguridad de la red no están preocupadas por los ataques ocultos, ya que la tendencia general de la mayoría de las personas es solucionar los problemas en lugar de prevenirlos o contrarrestarlos..

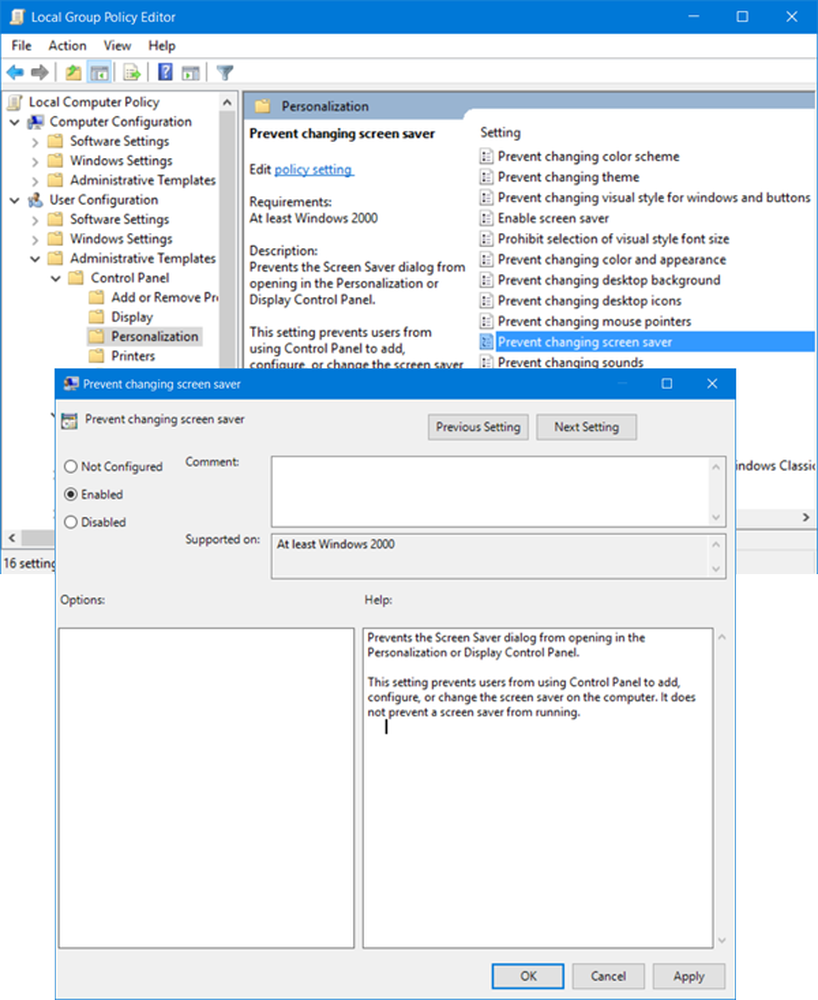

Cómo contrarrestar o prevenir ataques sigilosos

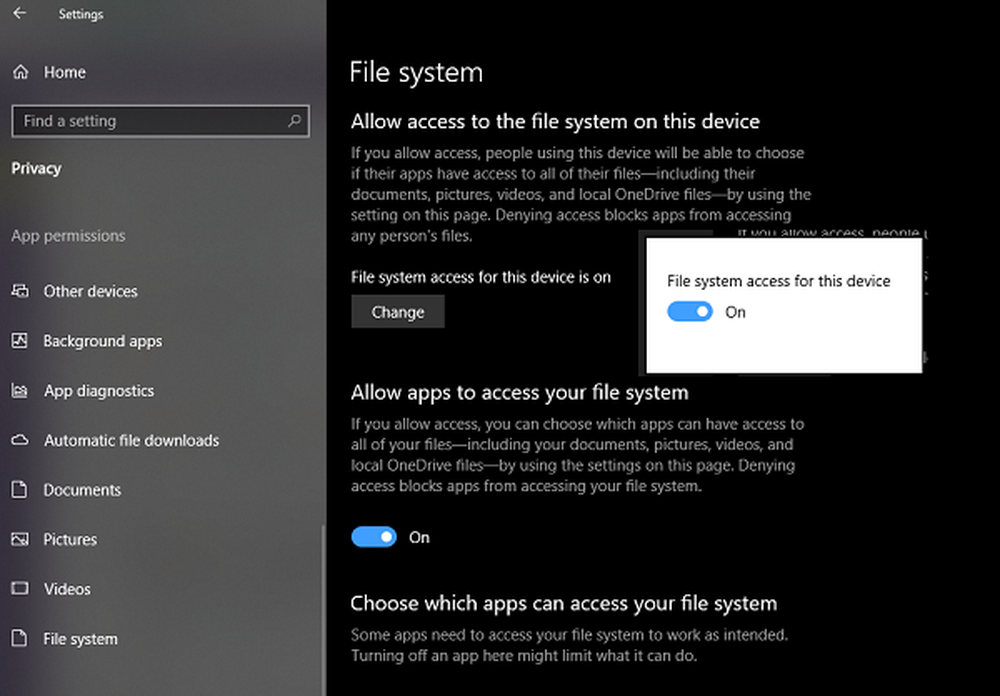

Una de las mejores soluciones sugeridas en el documento técnico de McAfee sobre ataques ocultos es crear sistemas de seguridad en tiempo real o de próxima generación que no respondan a mensajes no deseados. Eso significa vigilar cada punto de entrada de la red y evaluar la transferencia de datos para ver si la red se está comunicando solo a los servidores / nodos que debería. En los entornos actuales, con BYOD y todo, los puntos de entrada son muchos más en comparación con las redes cerradas anteriores que solo dependían de conexiones por cable. Por lo tanto, los sistemas de seguridad deben poder verificar tanto los puntos de entrada de la red inalámbrica como los cableados..

Otro método que debe usarse junto con lo anterior es asegurarse de que su sistema de seguridad contenga elementos que puedan analizar rootkits en busca de malware. Cuando se cargan antes de su sistema de seguridad, representan una buena amenaza. Además, ya que están inactivos hasta “El tiempo está maduro para un ataque.“, Son difíciles de detectar. Debe actualizar sus sistemas de seguridad para que lo ayuden a detectar dichos scripts maliciosos..

Finalmente, se requiere una buena cantidad de análisis de tráfico de red. La recopilación de datos a lo largo de un tiempo y luego la verificación de comunicaciones (salientes) a direcciones desconocidas o no deseadas puede ayudar a contrarrestar / prevenir ataques sigilosos en gran medida.

Esto es lo que aprendí del artículo técnico de McAfee cuyo enlace se muestra a continuación. Si tiene más información sobre qué es un ataque sigiloso y cómo prevenirlo, por favor, comparta con nosotros.

Referencias:- CISCO, Whitepaper sobre ataques sigilosos

- The Dark Visitor, más en AntiCNN.exe.