La observación de Microsoft sobre Rootkits detallada en su Informe de amenazas

Microsoft Malware Protection Center ha puesto a disposición para descargar su Informe de amenazas en los rootkits. El informe examina uno de los tipos más insidiosos de malware que amenazan a las organizaciones e individuos en la actualidad: el rootkit. El informe examina cómo los atacantes usan rootkits y cómo funcionan los rootkits en las computadoras afectadas. Aquí hay un resumen del informe, que comienza con lo que son Rootkits: para principiantes..

Rootkit es un conjunto de herramientas que un atacante o un creador de malware utiliza para obtener control sobre cualquier sistema expuesto / no seguro que, de otro modo, normalmente está reservado para un administrador del sistema. En los últimos años, el término 'ROOTKIT' o 'ROOTKIT FUNTIONALITY' ha sido reemplazado por MALWARE, un programa diseñado para tener efectos indeseables en una computadora saludable. La función principal de Malware es extraer en secreto la información valiosa y otros recursos de la computadora de un usuario y proporcionarla al atacante, lo que le otorga un control total sobre la computadora comprometida. Además, son difíciles de detectar y eliminar y pueden permanecer ocultos durante largos períodos de tiempo, posiblemente años, si pasan desapercibidos..

Así que, naturalmente, los síntomas de una computadora comprometida deben enmascararse y tomarse en consideración antes de que el resultado resulte fatal. En particular, se deben tomar medidas de seguridad más estrictas para descubrir el ataque. Pero, como se mencionó, una vez que se instalan estos rootkits / malware, sus capacidades de ocultación dificultan su eliminación y los componentes que puede descargar. Por este motivo, Microsoft ha creado un informe sobre ROOTKITS..

Informe de amenazas de Microsoft Malware Protection Center en los rootkits

El informe de 16 páginas describe cómo un atacante usa rootkits y cómo funcionan estos rootkits en las computadoras afectadas.

El único propósito del informe es identificar y examinar de cerca el malware potente que amenaza a muchas organizaciones, en particular a los usuarios de computadoras. También menciona algunas de las familias de malware prevalecientes y revela el método que usan los atacantes para instalar estos rootkits para sus propios fines egoístas en sistemas saludables. En el resto del informe, encontrará expertos que hacen algunas recomendaciones para ayudar a los usuarios a mitigar la amenaza de los rootkits..

Tipos de rootkits

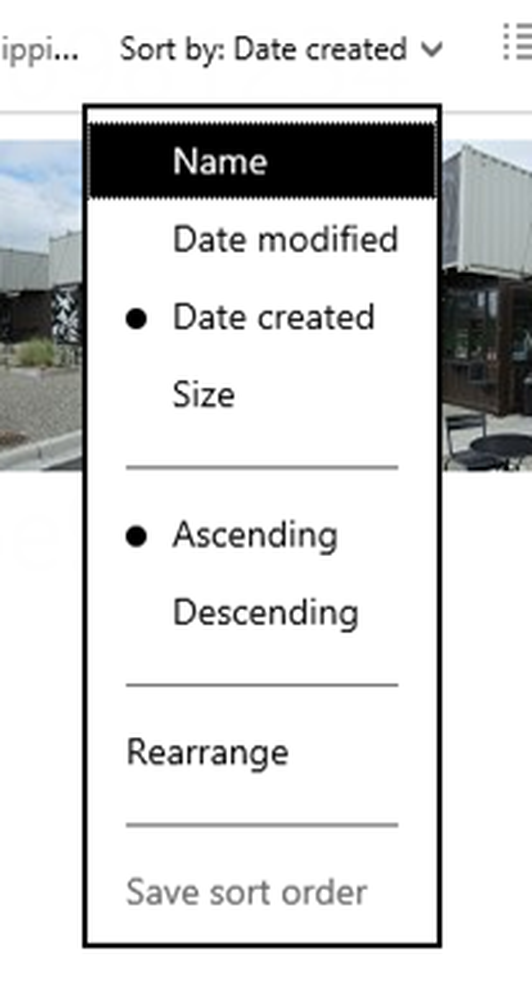

Hay muchos lugares donde un malware puede instalarse en un sistema operativo. Por lo tanto, principalmente el tipo de rootkit está determinado por su ubicación donde realiza su subversión de la ruta de ejecución. Esto incluye:

- Rootkits de modo de usuario

- Rootkits de modo kernel

- MBR Rootkits / bootkits

El posible efecto de un compromiso de rootkit en modo kernel se ilustra a través de una captura de pantalla a continuación.

El tercer tipo, modifica el Registro de arranque maestro para obtener el control del sistema y comienza el proceso de carga del punto más temprano posible en la secuencia de arranque3. Oculta archivos, modificaciones de registro, evidencia de conexiones de red así como otros posibles indicadores que pueden indicar su presencia..

Familias notables de Malware que usan la funcionalidad de Rootkit

Win32 / Sinowal13 - Una familia de múltiples componentes de malware que intenta robar datos confidenciales, como nombres de usuario y contraseñas para diferentes sistemas. Esto incluye intentar robar los detalles de autenticación para una variedad de cuentas FTP, HTTP y de correo electrónico, así como las credenciales utilizadas para la banca en línea y otras transacciones financieras.

Win32 / Cutwail15 - Un troyano que descarga y ejecuta archivos arbitrarios. Los archivos descargados pueden ejecutarse desde el disco o inyectarse directamente en otros procesos. Si bien la funcionalidad de los archivos descargados es variable, Cutwail generalmente descarga otros componentes que envían spam..

Utiliza un rootkit en modo kernel e instala varios controladores de dispositivo para ocultar sus componentes a los usuarios afectados.

Win32 / Rustock - Una familia de múltiples componentes de troyanos de puerta trasera habilitados para rootkit, inicialmente desarrollados para ayudar en la distribución de correo electrónico "spam" a través de un botnet. Una botnet es una gran red controlada por un atacante de computadoras comprometidas..

Protección contra rootkits.

La prevención de la instalación de rootkits es el método más efectivo para evitar la infección por rootkits. Para ello, es necesario invertir en tecnologías de protección tales como productos antivirus y cortafuegos. Dichos productos deben adoptar un enfoque integral de protección mediante el uso de la detección tradicional basada en firmas, la detección heurística, la capacidad de firmas dinámica y receptiva y el monitoreo de comportamiento..

Todos estos conjuntos de firmas deben mantenerse actualizados mediante un mecanismo de actualización automatizado. Las soluciones antivirus de Microsoft incluyen una serie de tecnologías diseñadas específicamente para mitigar rootkits, incluida la supervisión del comportamiento del kernel en vivo que detecta e informa sobre los intentos de modificar el kernel de un sistema afectado, y el análisis directo del sistema de archivos que facilita la identificación y eliminación de controladores ocultos.

Si un sistema se encuentra comprometido, una herramienta adicional que le permita iniciarse en un entorno conocido o confiable puede resultar útil, ya que puede sugerir algunas medidas de remediación adecuadas..

Bajo tales circunstancias,

- La herramienta Barredora de sistema independiente (parte de Microsoft Diagnostics and Recovery Toolset (DaRT)

- Windows Defender Offline puede ser útil.