Win32 / Zbot es una familia de troyanos que roban contraseñas que contienen una funcionalidad de puerta trasera que permite a los atacantes controlar las computadoras infectadas de forma remota...

Seguridad - Página 6

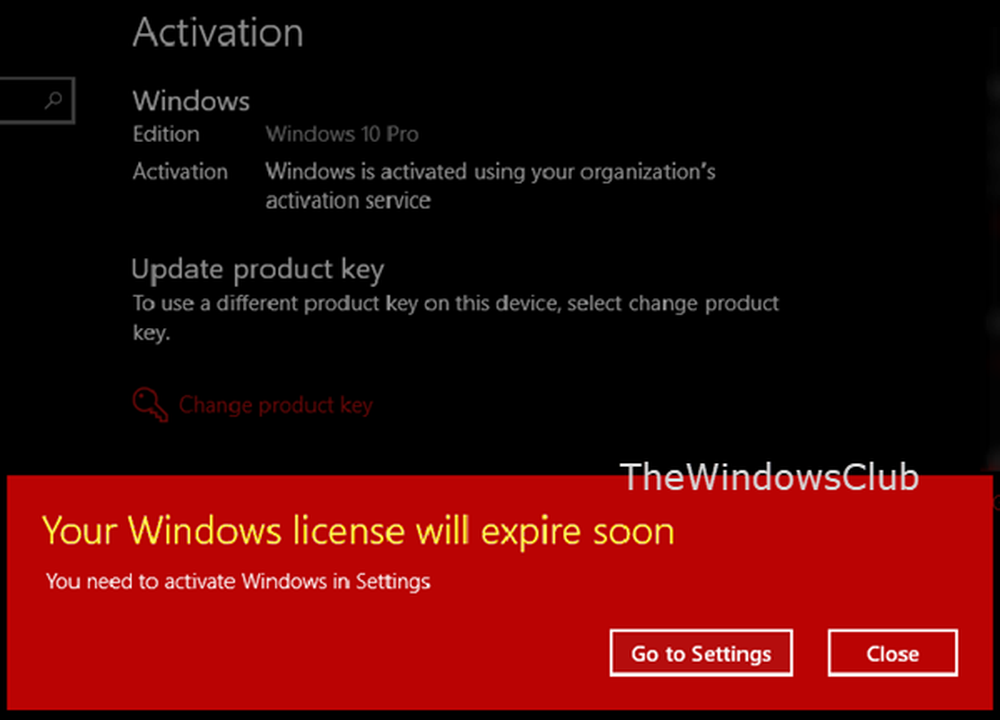

¿Qué es un ataque de virus ransomware? ¿Cómo se obtiene el ransomware y cómo funciona? ¿Qué hacer después del ataque de ransomware? Esta publicación intentará y discutirá todas estas preguntas...

Anteriormente habíamos escrito en Browser Fingerprinting, donde era posible que los sitios web supieran quién es la persona que los visita.. Huellas dactilares de tráfico del sitio web o huellas...

La mayoría de los usuarios de computadoras deben haber oído hablar de los tres términos: Vulnerabilidad, Exploits y Exploit Kits. También puede saber lo que significan. Hoy veremos cuáles son....

Este post echa un vistazo a la definición y ejemplos de Malware de ingeniería social o SEM y las tácticas empleadas por los estafadores para impulsar el malware. También enumera...

Si bien es posible ocultar el malware de una manera que engañe incluso a los productos antivirus / antispyware tradicionales, la mayoría de los programas de malware ya están utilizando...

¿Su computadora ha comenzado a comportarse de manera extraña? ¿Estás presenciando cambios no deseados en tu sistema? ¿Cada uno se pregunta cómo se instalan programas no deseados en su computadora?...

Suplantación de identidad (pronunciado pesca) es un proceso que lo incita a proporcionar información personal mediante el uso de técnicas de comunicación electrónica, como correos electrónicos, enmascarados para ser de...