El agujero de seguridad de Windows le da a cualquier persona acceso a la computadora sin iniciar sesión en la cuenta de usuario

Cada semana, los usuarios reciben nuevos boletines de seguridad para Windows 7, recordatorios de ataques a través de Internet, malware descargado y muchos más de los diversos ataques que usan los usuarios para acceder a la computadora de alguien. De lo que rara vez se habla y de no menos importancia, son los ataques físicos que un usuario debe enfrentar cuando alguien intenta atacar su computadora.

Por ejemplo, tienes una computadora en el trabajo y otra en casa y, a veces, necesitas llevar tu trabajo a casa y tener archivos muy importantes almacenados en tu computadora, o simplemente no quieres que alguien acceda a tu computadora. El usuario promedio tiene una línea de defensa para evitar que las personas inicien sesión en su computadora y hagan lo que quieran con sus archivos, y eso es establecer una contraseña de usuario. Los usuarios más avanzados conocen otros métodos, como establecer una contraseña a través de la BIOS, pero, al hacerlo, la mayoría de los usuarios no tienen idea de que pueda hacer esto..

Hace dos semanas escribí un programa que permite a un usuario reemplazar el Botón de facilidad de acceso en la pantalla de inicio de sesión. Esto fue pensado como un medio para dar a los usuarios una mayor flexibilidad, ya que algunos usuarios no usan el botón Facilidad de acceso.

Al poner esta aplicación en conjunto encontré algo puramente por accidente. Una pequeña modificación del código a mi aplicación, y no solo un usuario podría reemplazar el botón de Facilidad de acceso, sino que también podría usar esto como un medio para acceder a la computadora de alguien a través de la pantalla de inicio de sesión. Todo lo que uno tenía que hacer era reemplazar el Botón de Facilidad de Acceso con "una herramienta nativa particular de Windows incorporada"!

Esto potencialmente permitiría a un usuario pasar por alto las contraseñas de todos los usuarios y permitiría al usuario conectar una unidad flash ... y eliminar cualquier cosa de la computadora que deseara. Esto no solo permitiría al usuario eliminar archivos, sino que un usuario podría eliminar, modificar o mover cualquier archivo en la computadora, destruyendo el sistema operativo, en cuyo caso necesitaría volver a instalarlo..

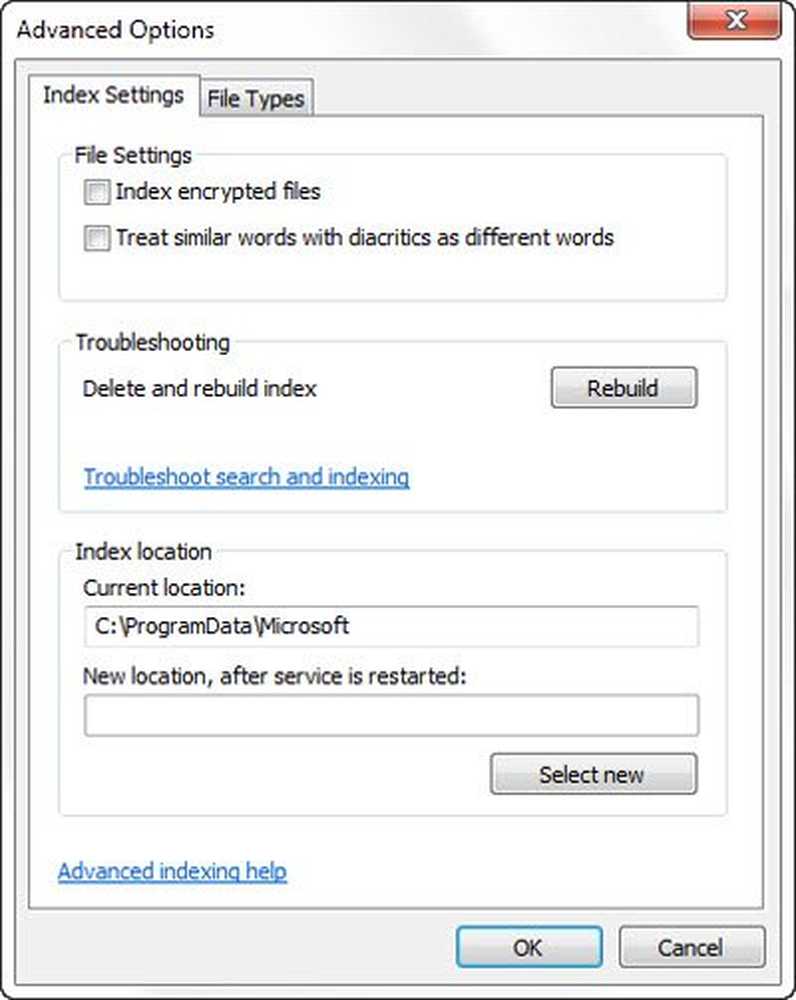

A continuación se muestran capturas de pantalla de mi aplicación modificada en el trabajo:

Prueba de cuenta de usuario, protegida por contraseña.

Mi unidad de disco insertada. Muestra que no hay archivos en el disco.

Navegando por la cuenta de prueba, seleccione y copie tres archivos que creé para probar.

Inicia sesión, mostrando los archivos que copié en el dispositivo de memoria USB..

He estado en contacto con Microsoft a través de varios correos electrónicos que explican el problema, también le he proporcionado a Microsoft los detalles completos y el código que usé, y hasta ahora la respuesta no ha sido muy positiva, ya que parece ser el empleado en particular con el que he hablado. no cree que esto sea un problema Todavía estoy esperando su próxima respuesta para ver qué pasos puede tomar Microsoft para remediar esto y espero que tomen el problema en serio.

Esta fue la respuesta de los representantes de Microsoft:Hay un par de comportamientos que hacen que este sea un problema que no consideraríamos una vulnerabilidad de seguridad a mi entender de su informe..

- Para ejecutar un ejecutable diferente como administrador, un administrador debe cambiar el archivo que se va a cambiar. La utilidad modificada puede estar disponible incluso para usuarios estándar al iniciar sesión, pero un usuario administrador debe realizar el cambio..

- El acceso físico al sistema es necesario para llevar a cabo este comportamiento. Hay muchas cosas maliciosas que un usuario puede hacer con el acceso físico a un sistema y, si bien publicamos las mejores prácticas para la seguridad física de los recursos informáticos, no podemos protegernos contra el acceso físico en su totalidad..

Microsoft proporcionó el siguiente enlace que indica que el problema se clasificó (2) # 3 y (1) # 6 en esta lista: 10 leyes de seguridad inmutables

Lo que el representante de Microsoft no entendió fue que un usuario no tiene que ser un administrador para ejecutar el código. Puede ser manejado por cualquier persona con suficiente conocimiento..

Mi punto a Microsoft es simple. Reemplazar el botón de facilidad de acceso no debería ser tan simple. Se deberían haber tomado mejores pasos para asegurar que algo tan crítico no pueda modificarse, ya que es un elemento central de la pantalla de inicio de sesión. Si no pueden asegurar esto, entonces debería haber una opción, para no mostrar este botón.

Si otros consideran que este es un problema grave, como creo que es, comuníquese con seguridad (at) microsoft (punto) com y exprese sus preocupaciones.