Implementando Always On VPN con el acceso remoto en Windows 10

DirectAccess se introdujo en los sistemas operativos Windows 8.1 y Windows Server 2012 como una característica que permite a los usuarios de Windows conectarse de forma remota. Sin embargo, tras el lanzamiento de Windows 10, El despliegue de esta infraestructura ha sido testigo de un declive. Microsoft ha estado alentando activamente a las organizaciones que están considerando una solución de DirectAccess para implementar VPN basada en el cliente con Windows 10. Siempre en VPN connection ofrece una experiencia similar a DirectAccess utilizando protocolos VPN de acceso remoto tradicionales como IKEv2, SSTP y L2TP / IPsec. Además, viene con algunos beneficios adicionales también..

La nueva característica se introdujo en la actualización de aniversario de Windows 10 para permitir a los administradores de TI configurar perfiles de conexión VPN automáticos. Como se mencionó anteriormente, Always On VPN tiene algunas ventajas importantes sobre DirectAccess. Por ejemplo, Always On VPN puede usar tanto IPv4 como IPv6. Entonces, si tiene algunos temores sobre la viabilidad futura de DirectAccess, y si cumple con todos los requisitos para apoyar Siempre en VPN con Windows 10, entonces tal vez cambiar a este último es la opción correcta.

Always On VPN para computadoras cliente con Windows 10

Este tutorial lo guía a través de los pasos para implementar el acceso remoto Siempre en las conexiones VPN para equipos cliente remotos que ejecutan Windows 10.

Antes de continuar, asegúrese de tener lo siguiente en su lugar:

- Una infraestructura de dominio de Active Directory, que incluye uno o más servidores del Sistema de nombres de dominio (DNS).

- Infraestructura de clave pública (PKI) y Servicios de certificados de Active Directory (AD CS).

Empezar Acceso remoto siempre en la implementación de VPN, instale un nuevo servidor de acceso remoto que ejecute Windows Server 2016.

A continuación, realice las siguientes acciones con el servidor VPN:

- Instale dos adaptadores de red Ethernet en el servidor físico. Si está instalando el servidor VPN en una máquina virtual, debe crear dos conmutadores virtuales externos, uno para cada adaptador de red físico; y luego cree dos adaptadores de red virtuales para la máquina virtual, con cada adaptador de red conectado a un conmutador virtual.

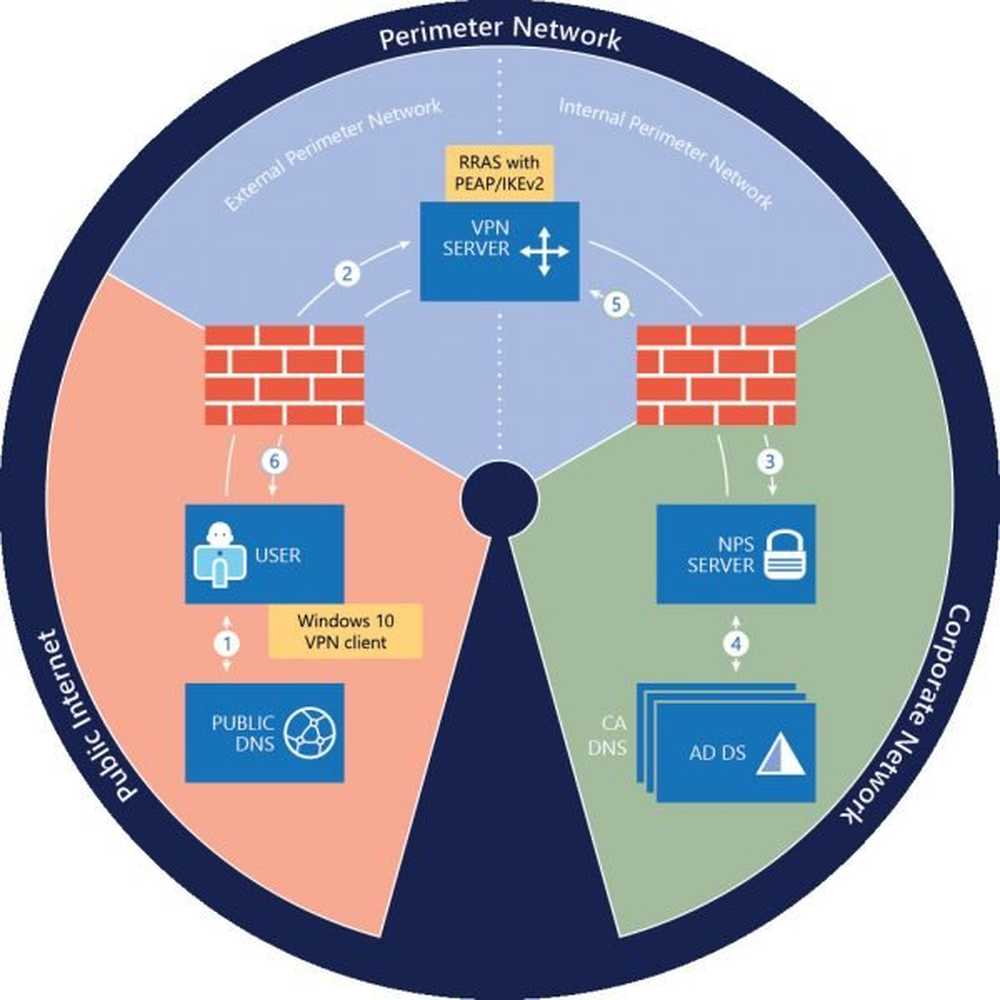

- Instale el servidor en su red perimetral entre sus servidores de seguridad perimetrales e internos, con un adaptador de red conectado a la red perimetral externa y un adaptador de red conectado a la red perimetral interna.

Después de completar el procedimiento anterior, instale y configure el acceso remoto como una puerta de enlace RAS VPN de un solo arrendatario para las conexiones VPN de punto a sitio desde computadoras remotas. Intente configurar el acceso remoto como un cliente RADIUS para que esté en posición de enviar solicitudes de conexión al servidor NPS de la organización para su procesamiento.

Inscriba y valide el certificado de servidor VPN de su entidad de certificación (CA).Servidor NPS

Si no lo sabe, es el servidor que está instalado en su organización / red corporativa. Es necesario configurar este servidor como un servidor RADIUS para permitirle recibir solicitudes de conexión del servidor VPN. Una vez que el servidor NPS comienza a recibir solicitudes, procesa las solicitudes de conexión y realiza los pasos de autorización y autenticación antes de enviar un mensaje de aceptación de acceso o rechazo de acceso al servidor VPN..

Servidor AD DS

El servidor es un dominio de Active Directory local, que aloja cuentas de usuario locales. Requiere que configures los siguientes elementos en el controlador de dominio.

- Habilitar la inscripción automática de certificados en la Política de grupo para computadoras y usuarios

- Crear el grupo de usuarios de VPN

- Crear el grupo de servidores VPN

- Crear el grupo de servidores NPS

- Servidor de ca

El servidor de la Autoridad de certificación (CA) es una autoridad de certificación que ejecuta los Servicios de certificados de Active Directory. La CA inscribe certificados que se utilizan para la autenticación de cliente-servidor PEAP y crea certificados basados en plantillas de certificados. Entonces, primero, necesita crear plantillas de certificado en la CA. Los usuarios remotos que pueden conectarse a la red de su organización deben tener una cuenta de usuario en AD DS.

Además, asegúrese de que sus firewalls permitan el tráfico necesario para que las comunicaciones de VPN y RADIUS funcionen correctamente.

Además de tener estos componentes de servidor en su lugar, asegúrese de que las computadoras cliente que configura para usar VPN ejecuten Windows 10 v 1607 o posterior. El cliente VPN de Windows 10 es altamente configurable y ofrece muchas opciones.

Esta guía está diseñada para implementar Always On VPN con la función del servidor de acceso remoto en una red de organización local. No intente implementar el acceso remoto en una máquina virtual (VM) en Microsoft Azure.

Para detalles completos y pasos de configuración, puede consultar este documento de Microsoft.

Leer tambien: Cómo configurar y usar AutoVPN en Windows 10 para conectarse de forma remota.