Cifrado Bitlocker usando AAD / MDM para la seguridad de datos en la nube

Con las nuevas características de Windows 10, la productividad de los usuarios ha aumentado a pasos agigantados. Eso es porque Windows 10 introdujo su enfoque como 'Mobile first, Cloud first'. No es más que la integración de dispositivos móviles con la tecnología en la nube. Windows 10 ofrece la gestión moderna de datos utilizando soluciones de administración de dispositivos basadas en la nube, como Microsoft Enterprise Mobility Suite (EMS). Con esto, los usuarios pueden acceder a sus datos desde cualquier lugar y en cualquier momento. Sin embargo, este tipo de datos también necesita una buena seguridad, que es posible con Bitlocker.

Cifrado Bitlocker para seguridad de datos en la nube

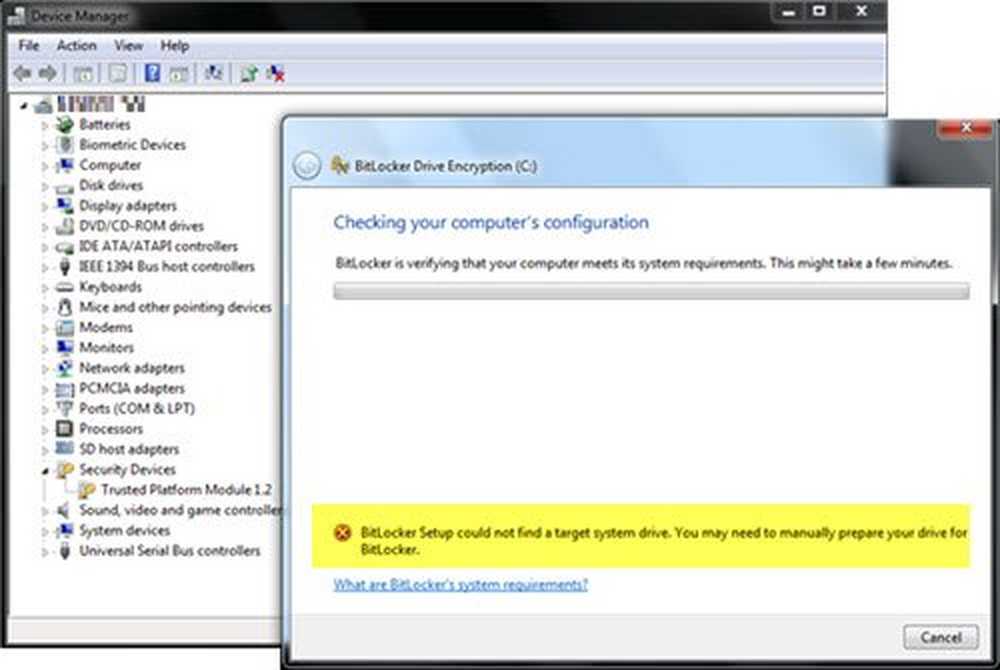

La configuración de cifrado de Bitlocker ya está disponible en los dispositivos móviles con Windows 10. Sin embargo, estos dispositivos necesitaban tener InstantGo Capacidad para automatizar la configuración. Con InstantGo, el usuario podría automatizar la configuración en el dispositivo y hacer una copia de seguridad de la clave de recuperación en la cuenta de Azure AD del usuario..

Pero ahora los dispositivos ya no requerirán la capacidad de InstantGo. Con la actualización de los creadores de Windows 10, todos los dispositivos con Windows 10 tendrán un asistente donde se les solicitará a los usuarios que inicien el cifrado de Bitlocker independientemente del hardware utilizado. Esto fue principalmente el resultado de los comentarios de los usuarios sobre la configuración, donde deseaban que este cifrado fuera automático sin que los usuarios hicieran nada. Así, ahora el cifrado de Bitlocker se ha convertido automático y hardware independiente.

¿Cómo funciona el cifrado de Bitlocker?

Cuando el usuario final se inscribe en el dispositivo y es un administrador local, el MSI TriggerBitlocker hace lo siguiente:

- Implementa tres archivos en C: \ Archivos de programa (x86) \ BitLockerTrigger \

- Importa una nueva tarea programada basada en el Enable_Bitlocker.xml incluido

La tarea programada se ejecutará todos los días a las 2 PM y hará lo siguiente:

- Ejecute Enable_Bitlocker.vbs, cuyo principal objetivo es llamar a Enable_BitLocker.ps1 y asegúrese de ejecutar minimizado.

- A su vez, Enable_BitLocker.ps1 cifrará la unidad local y almacenará la clave de recuperación en Azure AD y OneDrive para empresas (si está configurado)

- La clave de recuperación solo se almacena cuando se cambia o no está presente

Los usuarios que no forman parte del grupo de administración local deben seguir un procedimiento diferente. De forma predeterminada, el primer usuario que une un dispositivo a Azure AD es un miembro del grupo de administración local. Si un segundo usuario, que es parte del mismo inquilino de AAD, inicia sesión en el dispositivo, será un usuario estándar..

Esta bifurcación es necesaria cuando una cuenta del Administrador de inscripción de dispositivos se encarga de la unión de Azure AD antes de entregar el dispositivo al usuario final. Para tales usuarios, MSI modificado (TriggerBitlockerUser) ha recibido el equipo de Windows. Es ligeramente diferente de la de los usuarios de administración local:

La tarea programada BitlockerTrigger se ejecutará en el contexto del sistema y:

- Copie la clave de recuperación en la cuenta de Azure AD del usuario que unió el dispositivo a AAD.

- Copie la clave de recuperación en Systemdrive \ temp (normalmente C: \ Temp) temporalmente.

Se introduce un nuevo script MoveKeyToOD4B.ps1 y se ejecuta diariamente a través de una tarea programada llamada MoveKeyToOD4B. Esta tarea programada se ejecuta en el contexto de los usuarios. La clave de recuperación se moverá de systemdrive \ temp a la carpeta de OneDrive for Business \ recovery.

Para los escenarios de administración no locales, los usuarios deben implementar el archivo TriggerBitlockerUser a través de Afinado al grupo de usuarios finales. Esto no se implementa en el grupo / cuenta del Administrador de inscripción de dispositivos que se usa para unir el dispositivo a Azure AD.

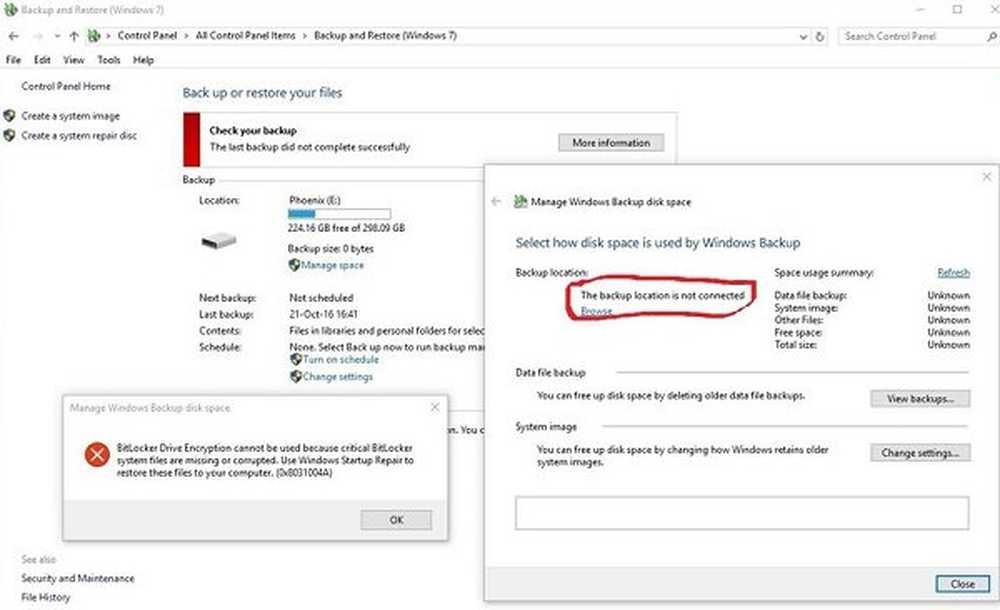

Para obtener acceso a la clave de recuperación, los usuarios deben ir a cualquiera de las siguientes ubicaciones:

- Cuenta de Azure AD

- Una carpeta de recuperación en OneDrive para empresas (si está configurada).

Se sugiere a los usuarios recuperar la clave de recuperación a través de http://myapps.microsoft.com y navegue hasta su perfil, o en su carpeta OneDrive for Business \ recovery.

Para obtener más información sobre cómo habilitar el cifrado de Bitlocker, lea el blog completo en Microsoft TechNet.